La technologie de la mémoire magnétorésistive à accès aléatoire (MRAM) est en train de transformer le paysage de la mémoire informatique. Développée depuis les années 1990, cette innovation promet de combiner les meilleures caractéristiques des mémoires existantes tout en surmontant leurs limitations.

Le domaine de l’informatique quantique présente désormais chaque mois des nouveautés toutes plus impressionnantes les unes que les autres. Des chercheurs chinois prennent part à la course en dévoilant une avancée majeure. Leur nouveau processeur quantique, nommé Zuchongzhi 3.0, surpasse les performances des supercalculateurs les plus puissants actuels.

ChatGPT est un outil puissant, mais la plupart des utilisateurs ne savent pas comment l’exploiter pleinement. Beaucoup se contentent de requêtes basiques sans exploiter les techniques de « prompt engineering ». Résultat ? Des réponses imprécises, génériques ou incomplètes.

Saviez-vous que votre Mac bloque par défaut certaines applications provenant de développeurs non identifiés ? Si vous avez déjà tenté d’ouvrir une application téléchargée en dehors de l’App Store et reçu un message d’erreur, vous n’êtes pas seul. Apple impose cette restriction pour des raisons de sécurité, mais il existe des solutions simples pour contourner cette limitation en toute sécurité. Découvrez comment ouvrir ces applications et profitez pleinement de votre Mac sans compromettre votre protection.

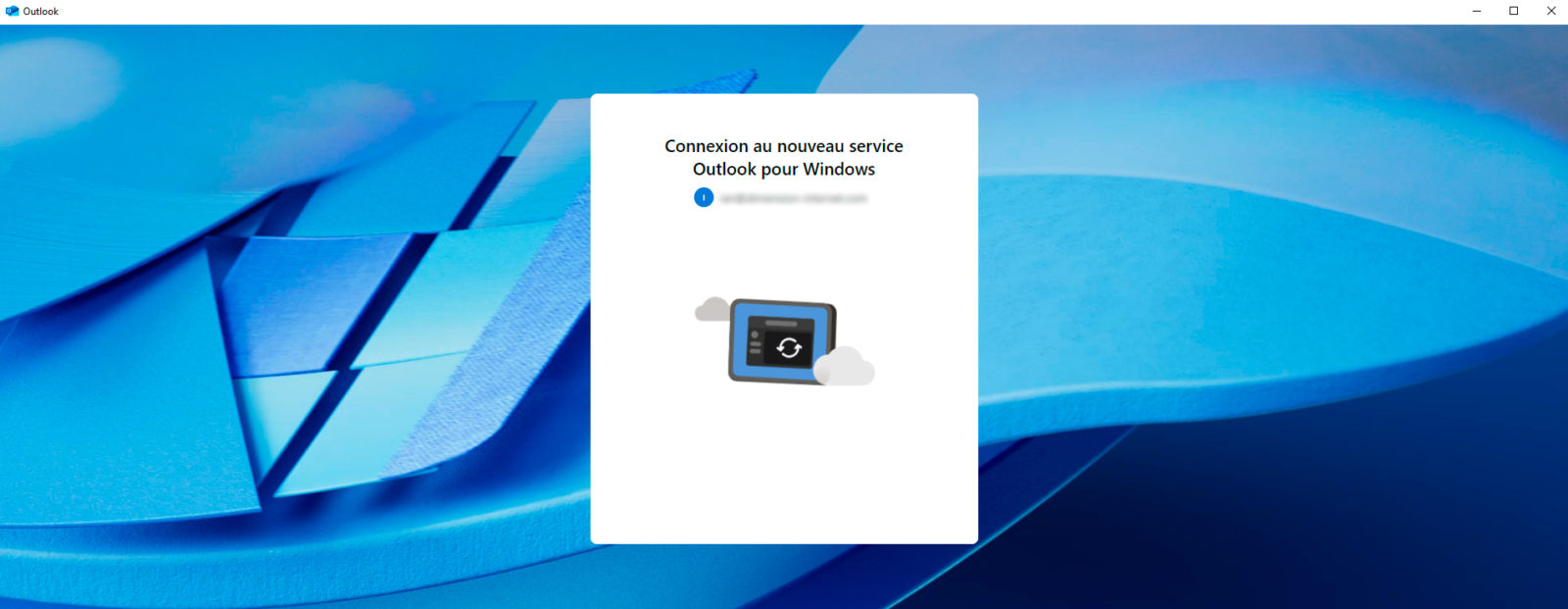

Microsoft a récemment introduit des changements importants dans son service de messagerie Outlook, ce qui a suscité de nombreuses inquiétudes concernant la confidentialité des utilisateurs. Avec cette mise à jour, l’entreprise collecte désormais davantage de données de connexion, ce qui a généré des critiques et des doutes sur les pratiques de protection des données. Cet article explore les implications de cette nouvelle politique, ses risques pour les utilisateurs et les mesures que chacun peut prendre pour préserver sa vie privée en ligne.

Le « doomscrolling » est une tendance qui touche des millions de personnes dans le monde, consistant à défiler compulsivement sur des flux de contenus souvent négatifs, créant une anxiété latente et une dépendance difficile à briser. Ce phénomène s’est accentué avec la montée en puissance des réseaux sociaux et l’accessibilité constante des nouvelles. Souvent nourri par une peur de manquer quelque chose d’important (le fameux FOMO, pour « Fear of Missing Out »), le doomscrolling s’avère néfaste pour la santé mentale et physique.

Dans l’économie mondiale actuelle, la sécurité des chaînes d’approvisionnement est plus cruciale que jamais. Les produits contrefaits, les transferts non autorisés et la manipulation d’articles de grande valeur posent des défis de taille pour les entreprises, les prestataires de soins de santé et les consommateurs. Face à ce constat, une équipe d’ingénieurs du MIT a développé une nouvelle technologie d’étiquette inviolable, utilisant les ondes térahertz (THz) pour vérifier l’authenticité des produits de manière rapide et économique.

L’ingénierie sociale est l’art de manipuler des individus pour obtenir des informations confidentielles ou accéder à des systèmes informatiques sans autorisation. Contrairement aux attaques techniques, l’ingénierie sociale repose sur des méthodes de manipulation psychologique pour tromper les utilisateurs. Dans cet article, nous allons explorer 7 types d’attaques courantes par ingénierie sociale, de manière à mieux comprendre leurs mécanismes et, surtout, à s’en prémunir.

La fraude bancaire est une réalité inquiétante à laquelle tout le monde peut être exposé. Parmi les méthodes de fraude les plus insidieuses, le skimming se distingue par son caractère discret et sa capacité à voler des informations de carte bancaire sans que la victime ne s’en aperçoive immédiatement. Dans cet article, nous allons explorer en détail ce qu’est le skimming, comment il fonctionne, qui en est la cible, et surtout comment se protéger de cette menace.

Facebook vient de déclarer qu’ils avaient découvert cette semaine une faille de sécurité qui pourrait permettre à des attaquants de détourner vos comptes. La vulnérabilité, qui a été corrigée par la société, a affecté près de 50 millions de comptes. Facebook a déclaré que le problème de sécurité était lié à la fonctionnalité «Voir en […]

- 1

- 2